WordPress : hausse de 150 % des vulnérabilités détectées en 2021

Un livre blanc dresse l’état des lieux de la sécurité des plugins, des thèmes et du cœur de WordPress en 2021.

Patchstack, une entreprise spécialisée dans la cybersécurité, a dévoilé son nouveau livre blanc, State of WordPress Security in 2021. Il analyse les menaces qui pèsent sur l’écosystème de WordPress, en particulier sur les plugins et les thèmes du CMS utilisé par 43,2 % des sites web en 2021 (vs 39,5 % en 2020). Le rapport s’appuie sur les données issues de sa base de vulnérabilités, la Patchstack Alliance, qui correspond au programme de bug bounty de l’éditeur, ainsi que les signalements publics. Au total, l’éditeur a analysé 50 000 sites et vérifié la sécurité des plugins et thèmes installés.

Les principales données à retenir :

- 1 500 nouvelles vulnérabilités ont été découvertes en 2021 dans les plugins, les thèmes et le cœur de WordPress (vs 600 en 2020), soit une hausse de 150 % en un an.

- 91,79 % d’entre elles provenaient du référentiel officiel de plugins et de thèmes sur WordPress.org, le reste ayant été signalé dans des versions premiums ou proposé sur d’autres sites de téléchargement (Envato, ThemeForest, Code Canyon…).

- 99,42 % du nombre total des vulnérabilités qui ont été détectées étaient issues des thèmes et des plugins WordPress (vs 96,22 % en 2020). 92,81 % concernaient les extensions et 6,61 % les thèmes.

- 91,38 % des plugins identifiés comme vulnérables étaient des extensions gratuites.

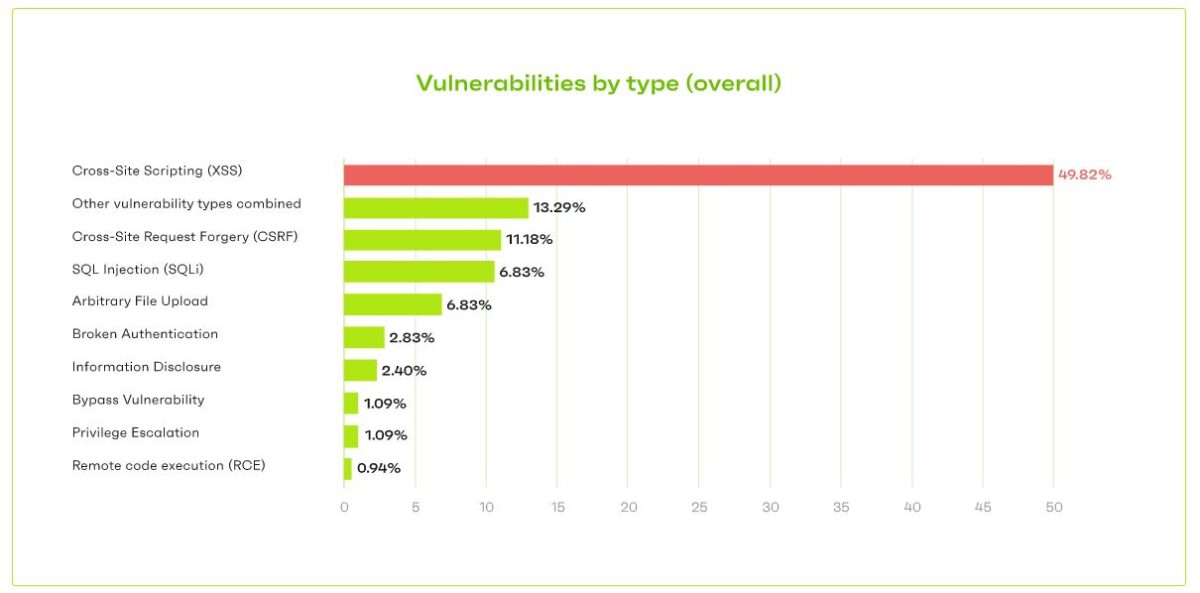

- Près d’une vulnérabilité sur 2 (49,82 %) était de nature XSS (Cross-site Scripting).

- 42 % des sites WordPress ont installé au moins un composant (thème ou plugin) vulnérable au cours de l’année dernière.

En 2021, nous avons constaté 6 composants sur 18 obsolètes sur un seul site WordPress. Avec chaque plugin supplémentaire installé sur le site web, le risque d’être exposé à une vulnérabilité potentielle augmente. Le fait que les sites web soient à la traîne avec les mises à jour augmente encore plus le risque.

Patchstack précise par ailleurs que les vulnérabilités faciles à installer constituent des cibles de premier choix pour les attaquants, tout comme les anciennes failles déjà détectées, et ce même depuis plusieurs années.

Cela peut s’expliquer par l’utilisation d’outils de piratage disponibles en ligne. Ces outils sont préprogrammés pour tenter tous les exploits et vulnérabilités populaires contre une cible, et tout ce que le pirate doit faire est de sélectionner un site web cible (ou une liste de cibles).

35 vulnérabilités critiques identifiées dans des plugins WordPress

Parmi les 35 vulnérabilités critiques signalées au sein de plugins WordPress en 2021, on retrouve deux extensions populaires, qui ont été téléchargées plus d’un million de fois, à savoir :

- All in One SEO (version 4.1.5.2) : plus de 3 millions de téléchargements

- WP Fastest Cache (version 0.0.4) : plus d’un million de téléchargements

Si ces deux plugins ont bien reçu un correctif de sécurité pour résorber la faille, ce n’est pas le cas pour 29 % des extensions WordPress, parmi celles qui ont présenté des vulnérabilités critiques identifiées l’an dernier.

Dans ces cas où aucun correctif n’est disponible, les utilisateurs doivent vérifier manuellement s’ils ont installé ces plugins et les supprimer ou trouver des alternatives. Il n’existe aucun moyen de communiquer ce problème directement aux propriétaires de sites web exécutant ces plugins, car ils apparaîtront « à jour » dans les pages d’administration de WordPress s’ils sont installés.

55 thèmes sont concernés par des vulnérabilités critiques

Selon le livre blanc, 55 thèmes présentaient l’an dernier des problèmes de sécurité liés aux fonctionnalités de téléchargement de fichiers. Patchstack les a classés en fonction du score CVSS (Common Vulnerability Scoring System), qui se présente sous la forme d’une note sur 10. Elle correspond à une évaluation standardisée de la criticité des vulnérabilités, qui est basée sur des critères objectifs et mesurables.

- CVSS 10/10 : 10 thèmes concernés par le téléchargement de fichiers arbitraires non identifiés avec des suppressions d’options.

- CVSS 9.8/10 : 1 thème visé par une vulnérabilité liée au téléchargement non identifié menant à l’exécution de code à distance, et 1 autre thème identifié avec une vulnérabilité d’injection SQL (Blind SQLi) non authentifiée.

- CVSS 8.8/10 : 42 thèmes victimes d’une vulnérabilité de téléchargement arbitraire de fichiers et 1 autre concerné par une vulnérabilité XSS (Cross-Site Scripting) non authentifiée.

2021 a montré une tendance continue de vulnérabilités critiques dans les thèmes liés aux fonctionnalités de téléchargement de fichiers fournies par le thème WordPress. Ce n’est pas une nouvelle tendance, mais un problème récurrent lié au fait que les thèmes incluent généralement un code personnalisé pour la fonctionnalité de téléchargement de fichiers.

En plus de vérifier les thèmes que vous utilisez et de télécharger les mises à jour de sécurité, Patchstack recommande aux propriétaires et développeurs de sites WordPress « d’interdire l’exécution de fichiers PHP dans les répertoires de téléchargement de fichiers (…) via le fichier Apache .htaccess, les règles Nginx ou même une règle de pare-feu WAF ». Vous pouvez aussi bloquer l’accès aux URL se terminant par « .php » et contenant la mention « upload ». « Il s’agit d’une protection relativement saine à mettre en œuvre, car les téléchargements de sites web sont censés correspondre à des médias, tels que des images, des vidéos ou des fichiers PDF, mais pas du code PHP », explique l’éditeur.

Une sensibilisation et un budget insuffisants pour la sécurité des sites WordPress

À partir d’une enquête menée par Patchstack fin 2021 auprès de développeurs freelances (27 %), de propriétaires de sites (13 %) ou encore d’agences (43 %), 53 % des répondants ont indiqué qu’ils mettaient à jour leurs composants WordPress (plugins, thèmes et core) une fois par semaine, 20 % de manière quotidienne et 18 % chaque mois. Le reste des personnes interrogées ont seulement activé les mises à jour automatiques ou ne disposent pas d’information concernant la sécurité de leur site. La majorité d’entre eux traite eux-mêmes les problèmes de sécurité, s’appuient sur leur fournisseur d’hébergement ou sur l’équipe d’assistance du plugin concerné par la vulnérabilité.

Du côté du budget attribué à la sécurité des sites WordPress, 28 % des répondants n’en disposent pas et 27 % dépensent entre 1 et 3 dollars par mois. Pour 7 % d’entre eux, le budget s’élève à 50 dollars par site et par mois. L’enquête révèle également que le coût moyen pour supprimer un logiciel malveillant s’élevait à 613 dollars en 2021, la fourchette s’étalant de 50 dollars à 4 800 dollars.

Évaluez BDM

Simple ou compliqué, ennuyeux ou captivant... nous avons besoin de vous pour améliorer notre site. Quelques minutes suffisent !

Je donne mon avis