Piratage de mots de passe : les techniques les plus courantes

De l’attaque par force brute au phishing, les cybercriminels redoublent d’inventivité pour exploiter aussi bien les failles techniques que les erreurs humaines.

Réputés pour leur expertise technique et leur imagination, les cyberattaquants mobilisent diverses méthodes pour exploiter des failles techniques ou humaines. Du credential stuffing aux attaques par force brute, voici les procédés auxquels ils recourent fréquemment pour dérober des identifiants ou des mots de passe.

Les techniques de piratage les plus couramment exploitées par les cybercriminels

Attaque par force brute

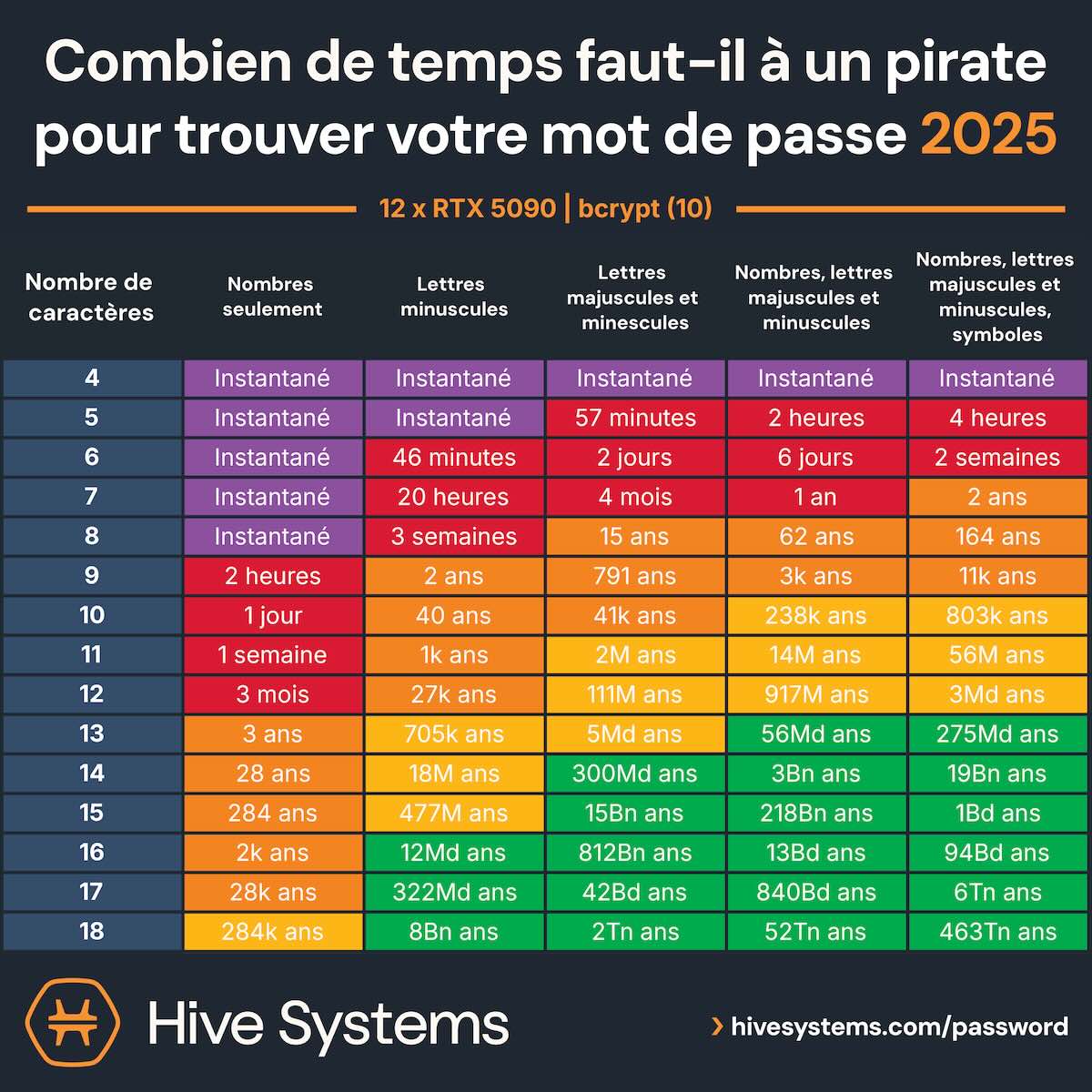

Cette « méthode ancienne et connue chez les pirates » est relativement peu élaborée, contextualise la CNIL. Elle consiste à tester chaque combinaison possible à l’aide d’un logiciel, caractères spéciaux inclus. En fonction de la capacité de calcul dont dispose le cyberattaquant et de la quantité de combinaisons envisageables, le temps requis pour craquer un mot de passe fluctue sensiblement. Selon une récente étude menée par Hive Systems, une suite de 8 chiffres n’ayant jamais été compromise auparavant peut être déchiffrée instantanément, tandis qu’une séquence de huit caractères mêlant majuscules, minuscules, caractères spéciaux mettra plusieurs dizaines d’années à être craquées, y compris avec un setup de dernière génération.

Attaque par dictionnaire

Cette technique ressemble à l’attaque par force brute, mais avec un twist : plutôt que de tester aléatoirement d’innombrables suites de chiffres et de caractères, les cyberattaquants s’appuient sur des programmes qui essaient des listes prédéfinies de combinaisons fréquemment utilisées pour sécuriser des comptes. Comme des mots du dictionnaire, des dates, des noms propres (personnages de fiction, artistes, etc.) ou des combinaisons fréquemment repérées dans des fuites de données (admin, password123). Ces logiciels peuvent également tester de légères variations de ces combinaisons, typiquement p4ssw0rd. « Fondamentalement, les attaques par dictionnaire sont des attaques par force brute », explique NordPass, l’éditeur d’un gestionnaire de mots de passe. La différence tient au fait que les attaques par dictionnaire sont plus efficaces. En effet, leur réussite ne nécessite généralement pas autant de tentatives ». Le point faible de cette méthode, c’est qu’elle sera systématiquement neutralisée par un mot de passe unique.

Phishing

Il s’agit probablement du procédé le plus connu. Le phishing, ou hameçonnage en français, est une technique de manipulation qui vise à pousser l’utilisateur à divulguer spontanément ses identifiants de connexion ou ses données bancaires. De nombreuses variantes existent, mais le mode opératoire le plus courant est le suivant : les cyberattaquants bombardent leurs cibles d’emails ou de SMS où ils se font passer pour un tiers de confiance, comme un établissement bancaire ou une administration. Ces messages contiennent généralement des liens redirigeant vers de fausses pages de connexion ou des pièces jointes malveillantes, sur lesquels les internautes vont cliquer en raison d’un faux sentiment d’urgence créé par le cyberattaquant (règlement d’une amende, menace de fermeture d’un compte, etc.).

Bourrage d’identifiants

Aussi appelée credential stuffing, cette technique consiste à réutiliser des combinaisons d’identifiants et de mots de passe, récupérées sur le dark web suite à des violations de données, pour tenter de se connecter à d’autres plateformes. Souvent automatisée, notamment via des programmes capables « d’outrepasser les mesures de sécurité basiques telles que les résolutions de CAPTCHA les plus simples », précise la CNIL, elle capitalise sur le fait que de nombreux utilisateurs réutilisent les mêmes identifiants sur plusieurs comptes. Elle a un taux de réussite très faible, de l’ordre de 0,1 % selon certaines estimations, mais reste néanmoins viable, car « ces ensembles recueillis [sur le dark web] contiennent des millions, et dans certains cas des milliards d’identifiants, explique Cloudflare. Un pirate qui dispose d’un million d’identifiants peut pirater environ 1 000 comptes avec succès ».

Les enregistreurs de frappe

Plus rare, mais redoutablement efficace, cette méthode repose sur l’utilisation de keyloggers, qui traquent en direct l’ensemble des touches frappées sur un clavier. Chaque mouvement est soigneusement consigné, puis transmis au cyberattaquant via un serveur distant. Souvent dissimulés dans une pièce jointe ou un fichier piégé, les keyloggers permettent non seulement de dérober des mots de passe et des identifiants de connexion, mais aussi d’intercepter des conversations privées, des coordonnées bancaires ou des documents confidentiels.

Le shoulder surfing

Voici une méthode qui n’exige aucune compétence, mais qui représente toujours un danger, notamment dans les lieux publics. Le shoulder surfing, dont la traduction littérale serait « regarder par-dessus l’épaule », revient simplement à mémoriser des identifiants en observant sa cible les saisir sur son appareil. Vieille comme le monde, et généralement utilisée pour dérober des coordonnées bancaires, elle peut également être exploitée pour voler des mots de passe. « Le shoulder surfing est également utilisé pour voler des codes PIN dans des endroits tels que les stations-service, les distributeurs automatiques de billets et les supermarchés », ajoute Dashlane.

Comment bien protéger ses mots de passe ?

Face à ces risques, qui touchent tous les internautes, plusieurs bonnes pratiques en matière de mots de passe s’imposent. Aucune ne garantit une protection absolue, mais leur adoption diminue considérablement les probabilités d’intrusions et de fuite de données sensibles :

- Créer des mots de passe robustes, qui ne disent rien sur vous : utiliser une combinaison longue et complexe constitue le rempart le plus efficace contre les attaques par force brute et les attaques par dictionnaire. Un mot de passe doit, dans l’idéal, comporter au minimum douze caractères mélangeant des majuscules, des minuscules, des chiffres et des caractères spéciaux. En outre, il est déconseillé d’employer « des informations personnelles qui pourraient être faciles à retrouver », rappelle l’ANSSI, comme le prénom de votre mère, votre club de football préféré ou le nom de votre animal de compagnie.

- Adopter un mot de passe unique pour chaque service : pour prévenir un effet domino en cas de compromission d’un compte, chaque plateforme doit être protégée par une combinaison unique, respectant les règles de base énumérées ci-dessus. Et ce, même si le compte n’héberge pas de données sensibles. Pourquoi ? Car le premier réflexe d’un cybercriminel ayant accédé à l’un de vos comptes sera, on l’a vu, d’essayer ce mot de passe sur d’autres services.

- Ne jamais écrire vos mots de passe quelque part : comme on n’abandonne pas ses clés sur la porte d’entrée, on n’expose pas ses mots de passe inutilement. S’il peut être tentant de les noter sur un post-it qui traîne dans l’open space, un fichier .txt ou l’application de notes de son smartphone, cette habitude est à proscrire. Rien ne garantit que ces supports ne puissent être consultés, copiés ou compromis, volontairement ou par inadvertance. L’exemple de la chaîne TV5Monde, qui avait malencontreusement dévoilé les identifiants de ses comptes sociaux au journal de 13h, peu après avoir subi une cyberattaque, démontre assez bien les risques engendrés par cette mauvaise habitude.

- Activer l’authentification à deux facteurs : cette couche de sécurité supplémentaire repose sur une vérification additionnelle, comme l’envoi d’un code à usage unique par SMS, par notification ou via une application dédiée, ou encore sur la reconnaissance biométrique, afin de confirmer l’identité de l’utilisateur. Elle est désormais proposée par de nombreux services, de Gmail à WhatsApp en passant par LinkedIn, et doit être activée lorsque c’est possible.

- Recourir à un gestionnaire de mots de passe : puisqu’il est « humainement impossible de retenir des dizaines de mots de passe longs et complexes amenés à être utilisés quotidiennement », souligne l’ANSSI, la solution la plus simple est d’opter pour un gestionnaire de mots de passe. Ces outils, gratuits ou payants, génèrent des combinaisons robustes, composées de majuscules, minuscules, chiffres et caractères spéciaux, puis les conservent dans un coffre-fort crypté, accessible via un mot de passe maître. Un gestionnaire de mots de passe est également en mesure de stocker d’autres informations sensibles (numéro de téléphone, code de carte bancaire) et de préremplir automatiquement les champs à chaque connexion.

Évaluez BDM

Simple ou compliqué, ennuyeux ou captivant... nous avons besoin de vous pour améliorer notre site. Quelques minutes suffisent !

Je donne mon avis

« Recourir à un gestionnaire de mots de passe » revient à « écrire vos mots de passe quelque part » il me semble !…