Cybersécurité : la France, deuxième pays le plus ciblé en Europe en 2025

DDoS, defacement, hacktivisme pro-russe : le rapport Check Point dresse un état des lieux des cybermenaces qui ont visé la France en 2025.

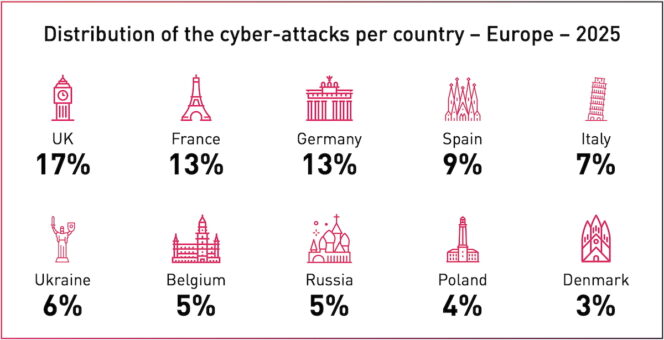

En 2025, la France a été l’un des pays les plus ciblés par les cyberattaques en Europe. C’est ce que révèle le rapport annuel de Check Point sur le paysage des menaces en France, publié en février 2026. Avec 13 % des attaques recensées sur le Vieux Continent, l’Hexagone se place juste derrière le Royaume-Uni (17 %) et légèrement devant l’Allemagne (13 %).

Cette exposition s’explique par le poids économique du pays, sa transformation numérique rapide et son rôle géopolitique, notamment dans le cadre de l’Union européenne et de son soutien à l’Ukraine, note le rapport. Celui-ci souligne également une répartition très inégale des attaques sur l’année : près de 25 % des incidents ont été enregistrés en décembre, une période propice aux campagnes de phishing et aux fraudes liées aux achats de fin d’année.

DDoS et defacement : les nouvelles armes privilégiées

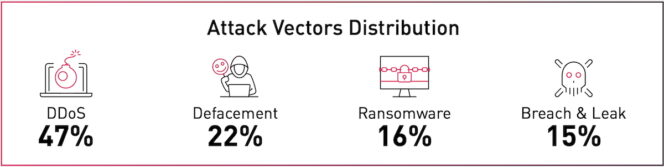

Le paysage des menaces a connu une mutation significative entre 2024 et 2025, note Check Point. Les attaques par déni de service distribué (DDoS) sont devenues le vecteur dominant, représentant 47 % des incidents recensés, contre 27 % l’année précédente. Le defacement (la modification de l’apparence d’un site web, souvent la page d’accueil), quasi inexistant en 2024, a émergé comme une technique récurrente avec 22 % des attaques. À l’inverse, la part des ransomwares a chuté de 35 % à 16 %, tandis que les intrusions avec vol de données sont passées de 37 % à 12 %.

Ce basculement traduit une préférence des attaquants pour des tactiques à fort impact et faible complexité. Le rapport note que « les opérations axées sur la perturbation sont plus rapides à exécuter et plus faciles à déployer à grande échelle que les intrusions prolongées, qui nécessitent de maintenir un accès, de monétiser les données et de gérer des négociations ». Ces campagnes sont souvent coordonnées autour d’événements politiques ou médiatiques, et facilitées par la disponibilité de services DDoS clés en main. Check Point anticipe que cette tendance se poursuivra en 2026, avec des attaques de plus en plus assistées par l’intelligence artificielle.

Gouvernement, services aux entreprises et retail en première ligne

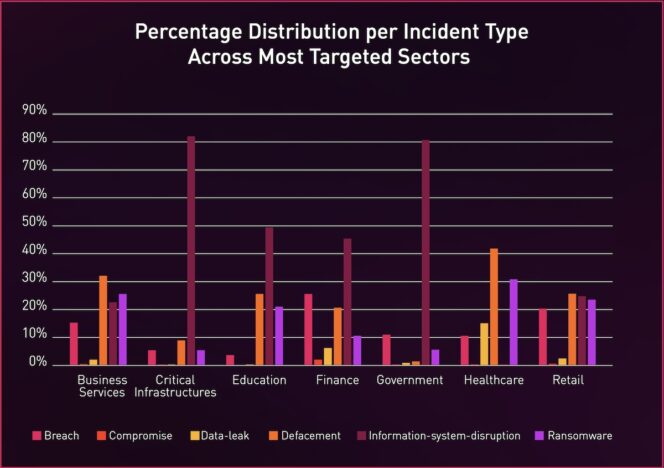

Les secteurs les plus visés en France reflètent une logique d’impact maximal (voir image de une). Le secteur gouvernemental arrive en tête avec 22 % des attaques, ciblé pour son importance stratégique, sa vulnérabilité aux opérations à motivation politique… et celle de ses systèmes ? Parmi les incidents notables, le rapport mentionne des attaques attribuées au GRU russe en avril et une intrusion au ministère de l’Intérieur en décembre par… un jeune hackeur de 22 ans.

Les services aux entreprises (18 %) constituent la deuxième cible privilégiée, en raison de leur rôle d’intermédiaire dans les chaînes d’approvisionnement : compromettre un prestataire peut avoir des répercussions sur de nombreuses organisations clientes. Le retail (15 %) complète le podium, avec ses bases de données clients et ses systèmes de paiement qui en font une cible de choix pour les attaques financières, particulièrement lors des pics d’activité saisonniers.

Des groupes hacktivistes pro-russes en tête des attaquants

Les acteurs les plus actifs contre la France en 2025 sont majoritairement des groupes hacktivistes pro-russes. Noname057(16), collectif actif depuis mars 2022, a multiplié ses attaques de 411 % par rapport à 2024, ciblant principalement les sites gouvernementaux et médiatiques par des campagnes DDoS. Le groupe Keymous+ affiche une progression encore plus spectaculaire (+2 120 %), avec des attaques visant les secteurs de l’éducation, de la santé et des transports. Ces deux collectifs opèrent via Telegram, où ils coordonnent leurs opérations et revendiquent leurs actions, rapporte Check Point.

Côté ransomware, le groupe Qilin s’est distingué avec 51 attaques recensées en France, soit une hausse de 750 % par rapport à 2024. Fonctionnant sur le modèle du ransomware-as-a-service, il pratique la double extortion en chiffrant les données et en menaçant de les publier. Le rapport signale également l’apparition de nouveaux acteurs comme Chinafans, spécialisé dans le defacement, et Mr. Hamza, groupe probablement marocain qui a ciblé la France dans le cadre de campagnes anti-occidentales liées au soutien français à l’Ukraine.