Cyberattaques : comment les TPE, PME et ETI sont devenues des cibles privilégiées

Selon l’ANSSI, les cyberattaques visant les TPE, PME et ETI se multiplient ces dernières années. Franck Truet, responsable infrastructure chez Blue, nous présente les réflexes à adopter pour s’en protéger.

Franck Truet, responsable ingénierie chez Blue

Franck Truet a rejoint l’entreprise rennaise Blue en 2015. Il a d’abord occupé les fonctions d’ingénieur système puis de responsable infrastructures, avant d’être promu au poste de responsable ingénierie. Au quotidien, son rôle est de garantir l’intégrité des infrastructures et des systèmes d’information des clients de Blue.

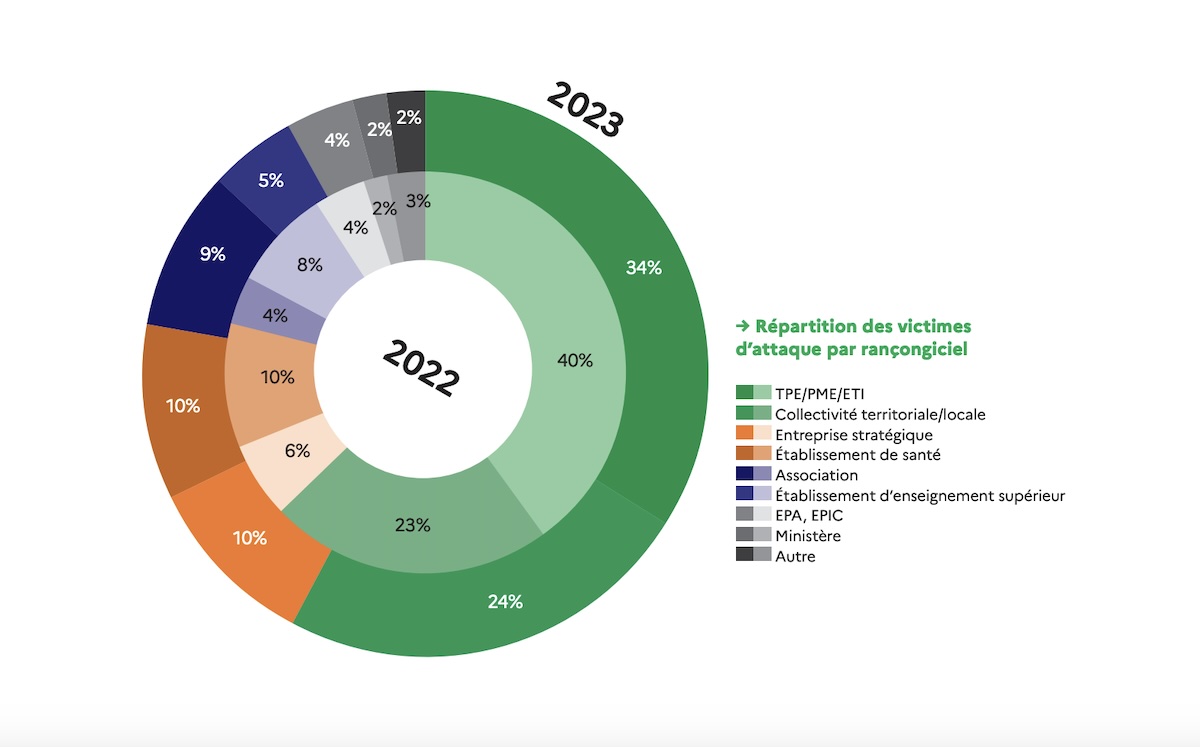

Dans ses derniers rapports, L’ANSSI constate que les TPE, les PME et les ETI sont les principales cibles d’attaques à but lucratif. Comment expliquer ce phénomène ?

La première chose, c’est que les petites et moyennes entreprises (PME) ou les très petites entreprises (TPE) n’ont pas nécessairement de service informatique. La deuxième, c’est que les grandes entreprises font davantage d’opérations de sensibilisation à la sécurité informatique. Car régulièrement, une cyberattaque est le résultat d’une faille humaine. Le responsable de la sécurité des systèmes d’information (RSSI) alerte donc chaque employé sur les menaces informatiques lors de son onboarding. Il s’agit d’une norme dans les grandes entreprises, alors que dans une PME ou une TPE, où l’on veut parfois aller vite, l’employé récupère son ordinateur, un login, un mot de passe, le statut d’administrateur, puis il peut rapidement accéder aux données internes et ainsi s’exposer au phishing.

Les cyberattaques visant les petites et moyennes entreprises sont-elles moins sophistiquées qu’avant ?

Pour environ une centaine de dollars, un amateur peut se procurer, sur le darknet, un kit de débutant qui lui permettra d’attaquer une structure dont l’environnement n’est pas idéalement protégé. Avec l’évolution des usages, l’essor de l’intelligence artificielle… Il devient plus simple d’attaquer une petite société, même en étant inexpérimenté. Sur le darknet, on peut acheter un logiciel espion, par exemple, capable de scanner l’environnement puis de détecter les vulnérabilités. En fonction, le cyberattaquant achètera le programme qui va lui permettre de l’exploiter, puis procèdera par rebond jusqu’à atteindre son objectif.

Le logiciel ne fera pas tout ; une cyberattaque ne s’opère pas en deux clics. Mais ça reste assez simple d’aller plus loin, une fois que la première barrière est levée.

Comment se décompose habituellement une cyberattaque contre une petite ou moyenne entreprise ?

L’attaquant récupère le compte d’un utilisateur, puis va scanner l’environnement de son entreprise. Pendant plusieurs jours, il va tenter d’atteindre des serveurs critiques, qui vont lui permettre d’obtenir des « comptes à privilège », soit les comptes administrateur qui permettent d’accéder à tout l’environnement du système d’information. En obtenant ce type de compte, un cyberattaquant a beaucoup de puissance. Il peut effacer ses traces, exfiltrer des données sans se faire repérer, accéder à des sauvegardes, etc.

C’est avec un compte à privilège qu’il va pouvoir lancer une attaque par ransomware, qui bloquera le système d’information. Et si la PME ou l’ETI n’a pas mis en place de procédures pour s’en protéger, elle risque de se trouver complètement bloquée et de devoir payer la rançon, ce qu’il ne faut jamais faire. C’est principalement pour cette raison qu’il faut s’appuyer sur des acteurs externes en matière de cybersécurité. Notre rôle est de mettre en place des mécanismes qui permettent de récupérer les données quoi qu’il arrive, et de protéger les systèmes d’information, afin d’éviter la panique. Car être victime d’une cyberattaque peut être très difficile à gérer psychologiquement.

Vous avez abordé l’utilisation de l’IA générative. Qu’apporte-t-elle concrètement à un cyberattaquant ?

Les outils alimentés par l’intelligence artificielle peuvent répondre à des questions. Prenons un exemple : j’ai réalisé mon premier scan, et le programme que je me suis procuré sur le darknet m’indique qu’un serveur est accessible en exploitant une vulnérabilité. À partir de là, l’IA générative peut m’orienter, me permettre de progresser par étapes, et d’aller plus loin dans ma démarche.

Toutes ces cyberattaques visant des petites structures sont-elles réalisées à des fins lucratives, ou peuvent-elles servir d’autres objectifs ?

C’est très souvent à but lucratif, mais ça peut aussi être de l’espionnage industriel ou de la violation de données. Les cyberattaquants vont viser des sous-traitants avec l’objectif, derrière, de rebondir jusqu’à atteindre la maison mère sans se faire repérer.

Il existe principalement deux typologies d’attaquants : ceux qui cherchent simplement à faire du profit, et ceux qui ont des objectifs politiques et peuvent être soutenus par des États. En fonction, le type d’attaque peut changer. Pour servir un objectif politique, les acteurs malveillants peuvent réaliser des attaques DDoS. On le constate, par exemple, lors des grands événements sportifs.

Quels sont les réflexes à adopter immédiatement en cas de cyberattaques ?

La première chose à faire : contacter l’hébergeur ou l’opérateur qui est responsable de l’environnement. Ensuite, il est impératif de signaler l’incident à la CNIL ainsi qu’à l’ANSSI. Aujourd’hui, l’État propose un service d’assistance pour les victimes d’actes cybermalveillants, mais en général, c’est l’hébergeur qui doit gérer la crise. Un hébergeur ou un fournisseur de services Cloud comme Blue ont des procédures à respecter et des contacts qui lui permettent de réagir rapidement, et d’identifier les actions à réaliser.

Quelles mesures préventives mettez-vous en place pour que vos entreprises clientes soient moins vulnérables ?

D’abord, il faut sensibiliser tous les salariés. Chacun doit réaliser l’importance de son rôle dans la sécurité de l’entreprise, et considérer que ses accès peuvent servir d’entrée aux attaquants. Derrière, il faut mettre en place des procédures qui permettent d’effectuer un suivi. Il faut mettre régulièrement à jour l’environnement, et avoir la maîtrise et la cartographie complète du système d’information, afin d’évaluer les risques et les vulnérabilités potentielles.

Ensuite, il faut allouer des moyens supplémentaires pour sécuriser les portes d’entrée, en optant notamment pour des systèmes XDR ou un service SOC, soit une équipe d’experts qui va analyser l’ensemble des comportements au sein de l’environnement. Enfin, des procédures doivent également être mises en place pour savoir précisément comment réagir en cas d’attaque.

Au quotidien, il faut parallèlement adopter certains réflexes : préserver ses identifiants et mots de passe, mettre en place un système d’authentification multifactorielle quand c’est possible, verrouiller son PC, le mettre à jour, etc. Une PME ou une ETI doit, en permanence, suivre, maintenir et contrôler son environnement.

Évaluez BDM

Simple ou compliqué, ennuyeux ou captivant... nous avons besoin de vous pour améliorer notre site. Quelques minutes suffisent !

Je donne mon avis