Ransomwares en entreprise : chiffres clés et conseils pour s’en prémunir en 2022

Un rapport complet dévoile les dépenses relatives aux attaques ransomwares, leur impact sur les entreprises et les principaux groupes de cybercriminels identifiés.

Palo Alto Networks, entreprise spécialisée dans la cybersécurité, et Unit 42, son unité qui rassemble experts en cybermenaces et intervenants auprès d’organisations, dévoilent un rapport sur les menaces ransomwares et la recrudescence de ce type d’attaques durant l’année 2021. Ce rapport est fondé sur l’analyse de données de sources multiples, à la fois internes et externes, par Unit 42. Les données sont anonymisées et classées par sujet. L’objectif : identifier les auteurs des attaques de type ransomwares et leurs modes opératoires.

Les 10 chiffres clés concernant des attaques ransomwares à connaître en 2022

Dans ce rapport, Unit 42 de Palo Alto Networks souligne la forte hausse des rançongiciels en 2021 et dévoile que la pratique de la double extorsion, apparue en 2020, s’est intensifiée. Cette pratique implique la demande d’une rançon combinée à des menaces d’exposer publiquement les données volées si la rançon n’est pas payée par la victime. Les chiffres clés à retenir sont les suivants :

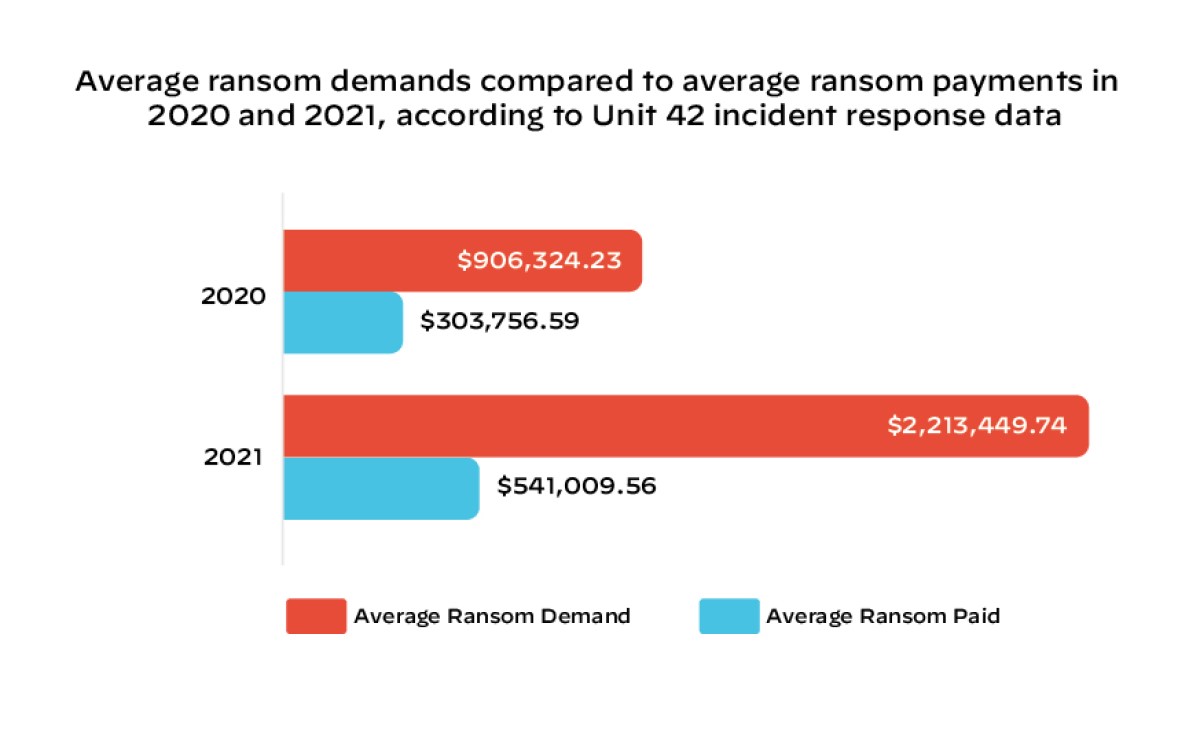

- Le montant moyen demandé dans le cadre d’une attaque ransomware a augmenté de 144 % en 2021, atteignant 2,2 millions de dollars (contre 900 000 dollars en 2020),

- Le paiement moyen relatif aux attaques ransomwares a augmenté de 78 % en 2021, pour atteindre plus de 500 000 dollars (contre 300 000 dollars en 2020),

- Les paiements réels effectués lors d’attaques ransomwares représentent 42,42 % en moyenne du montant initial de la rançon,

- 35 nouveaux groupes de rançongiciels ont émergé en 2021, utilisant des techniques de double extorsion,

- 2 566 victimes ont vu leurs informations divulguées sur les sites de fuites de ransomwares, ce qui représente une augmentation de 85 % par rapport à 2020,

- L’Europe fait partie des pays les plus impactés par les attaques ransomwares (31 %), après les États-Unis (60 %),

- Les secteurs les plus visés sont les services juridiques (plus de 1 100 victimes recensées), le secteur de la construction (plus de 600 victimes) et le retail (près de 400 victimes),

- 58 % des organisations ont payé une rançon et 14 % des entreprises affirment l’avoir fait plus d’une fois,

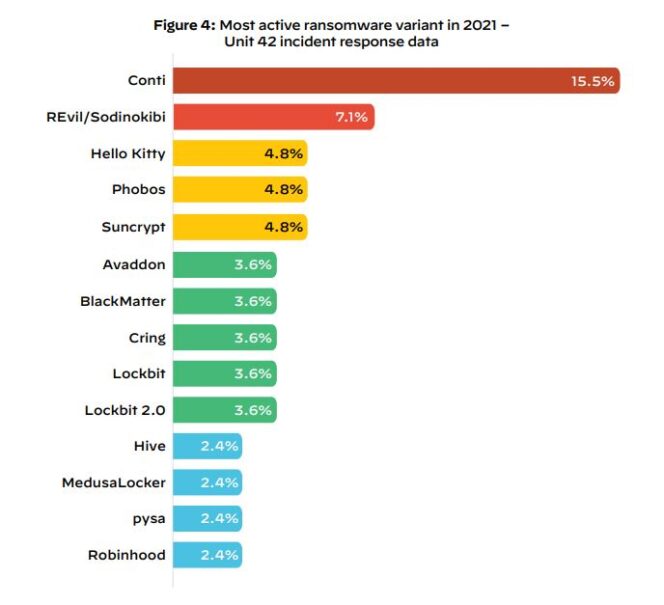

- Le groupe de rançongiciels Conti est responsable de la plupart des activités (plus d’un cas sur cinq traités par les consultants d’Unit 42 en 2021)

- Conti a publié les noms de 511 organisations sur son site de fuites sur le dark web.

Les groupes de ransomwares les plus actifs

Le rapport identifie les principaux groupes de ransomwares qui ont sévi en 2021. Ils sont nombreux à utiliser le « Ransomware-as-a-Service » (RaaS), une version criminelle du SaaS, qui implique un modèle commercial consistant à vendre ou à louer des ransomwares à des acheteurs. En somme, un système permettant de rendre accessible des logiciels malveillants sur la base d’un abonnement.

Parmi les groupes de ransomwares les plus virulents et critiques analysés par l’Unit 42 :

- Conti : il s’agit du groupe de ransomware le plus actif. Il représente 15,5 % des attaques de ce type selon Unit 42. Il est considéré comme le groupe le plus impitoyable depuis son apparition en 2020, effectuant des attaques contre des hôpitaux, services d’urgence ou services publics, utilisant des techniques de double extorsion. Depuis son apparition, le groupe a divulgué les informations de plus de 600 organisations. Les demandes de rançons du groupe oscillent entre 1,78 et 3 millions de dollars.

- REvil/Sodinokibi : second groupe le plus actif concernant les attaques ransomwares en 2021, celui-ci est considéré comme l’un des fournisseurs les plus importants de RaaS. Les demandes de rançons varient en fonction de la taille des organisations et le type de données volées. En outre, lorsque les victimes ne respectent pas les délais pour effectuer des paiements en Bitcoin, les cybercriminels doublent la rançon. Les données subtilisées sont divulguées si l’entreprise ne paye pas ou n’a pas engagé de négociations.

- BlackCat (alias ALPHV) : cette famille de rançongiciels a fait surface fin 2021 et a gagné rapidement en notoriété. Exploitant le modèle commercial de Ransomware-as-a-Service (RaaS), BlackCat a réalisé des appels à l’affiliation dans des forums de cybercriminalité connus. Le groupe proposait aux affiliés d’exploiter son ransomware et de conserver 80 à 90 % du montant de la rançon. Si BlackCat a visé en majorité des entreprises américaines, ses affiliés ont également attaqué des organisations en Europe. Il cible principalement les secteurs de la construction, du retail, des transports, de la télécommunication ou encore pharmaceutique.

Lutter contre les ransomwares : 10 conseils pour les entreprises

Pour lutter et se protéger contre les ransomwares, Palo Alto Networks recommande la mise en place d’une formation de sensibilisation à la cybersécurité pour les employés, comme point de départ. Aussi, l’organisation détaille dix étapes pour construire une stratégie globale afin de réduire le risque et l’impact d’une attaque ransomware au sein de l’entreprise :

- Se tenir au courant de l’évolution des menaces afin de mettre en œuvre des mesures de protection adaptées, pour protéger son organisation.

- Analyser l’impact commercial de la perte de données critiques pour comprendre ce qui est réellement à risque, et appréhender les conséquences potentielles en amont et en aval, afin de pouvoir hiérarchiser les efforts.

- Évaluer l’état de préparation en interne et en externe – y compris les tiers, partenaires ou fournisseurs qui pourraient introduire des risques – dans le but de développer une feuille de route complète.

- Examiner et tester votre plan de réponse aux incidents avec des exercices et des simulations en équipe, pour résoudre les problèmes et renforcer sa capacité à récupérer les informations essentielles.

- Mettre en œuvre une stratégie de sécurité Zero Trust pour éliminer la confiance implicite et valider en permanence chaque étape de vos interactions numériques. L’objectif : mettre les cyberattaquants en difficulté.

- Identifier les actifs exposés afin de pouvoir prendre des mesures pour réduire le champ d’attaque.

- Prévenir les menaces connues et inconnues en identifiant et en bloquant tout code d’exploitation et logiciel malveillant.

- Opter pour l’automatisation, en mettant en œuvre des outils (des plateformes SOAR, par exemple) qui prennent en charge la correction automatisée des événements, afin d’accélérer sa capacité à réagir et à se remettre des incidents.

- Sécuriser les charges de travail cloud en choisissant d’appliquer les meilleures pratiques et en mettant en œuvre des mesures de sécurité tout au long du cycle de vie du développement.

- Faire appel à des experts pour vous aider à créer un budget de réponse aux incidents prévisible, et à prendre des mesures plus rapides pour minimiser l’impact d’une attaque.

Évaluez BDM

Simple ou compliqué, ennuyeux ou captivant... nous avons besoin de vous pour améliorer notre site. Quelques minutes suffisent !

Je donne mon avis