KRACK : une faille dans la norme Wi-Fi WPA2 permet d’accéder à vos données personnelles

Vous pensez que votre réseau Wi-Fi est inviolable car il utilise la norme WPA2 ? Perdu : une faille a été découverte, elle permet à des hackers de craquer votre clé, d’accéder à votre réseau et à tout ce qu’il s’y passe (navigation web, mais aussi données personnelles comme les emails, les mots de passe…). Tous les terminaux et les routeurs modernes sont concernés et doivent recevoir un patch de sécurité.

Les smartphones (Android, iOS…), les ordinateurs (Windows, Apple…), les serveurs et les routeurs sont vulnérables

WPA2 a été conçu dans les années 2000, afin de remplacer les clés WEP, peu sécurisées. WPA2 utilise le mécanisme de chiffrement CCMP, basé sur AES. Les particuliers et les entreprises pensent protéger leurs données en optant pour WPA2 plutôt que pour WEP… mais Mathy Vanhoef, un chercheur de l’Université KU Leuven en Belgique, vient de prouver que le protocole WPA2 n’était pas inviolable. Il publie ses travaux sur un site dédié, et montre que craquer un réseau Wi-FI WPA2 n’est pas si compliqué : KRACK Attacks.

L’attaque s’intitule KRACK, pour Key Reinstallation Attacks. Quasiment tous les terminaux « qui supportent le Wi-Fi » peuvent être espionnés grâce à la faille du protocole WPA2 : les téléphones Android et iOS, les systèmes basés sur un OS Apple, Windows, OpenBSD, MediaTek, Linksys… En cas de doute, vous pouvez consulter les produits vulnérables sur la base de données CERT/CC.

KRACK : les données personnelles des victimes sont compromises (email, mot de passe, coordonnées bancaires…)

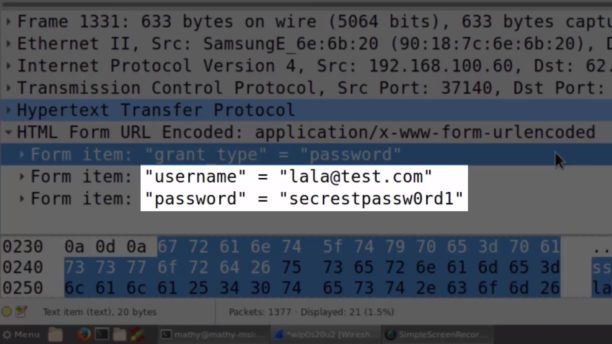

Sur le site Krack Attacks, le chercheur montre comment il peut accéder à un réseau Wi-Fi en craquant la clé WPA2. Sur la vidéo ci-dessous, on voit toutes les données qui transitent entre un smartphone et le routeur connecté à Internet. Requêtes effectuées sur Google, sites consultés… et même des informations personnelles très sensibles, comme les identifiants (adresse email, mot de passe en clair…).

Il précise que « pratiquement toutes les données ou les informations que la victime transmet peuvent être décryptées. De plus, selon le terminal et de la configuration du réseau, il est également possible de déchiffrer les données envoyées vers la victime, comme le contenu du site web. Bien que la plupart des sites web et des applications utilisent HTTPS comme une couche supplémentaire de protection, nous avertissons que cette protection peut (toujours) être contournée dans un nombre inquiétant de situations ». Il liste ensuite quelques cas qui montrent que ces protections ne sont pas toujours suffisantes, sur des applications iOS, OS X et Android. Les applications bancaires sont concernées et l’usage d’un VPN n’est pas suffisant.

Que faire pour sécuriser son réseau Wi-Fi ?

La seule bonne nouvelle, dans l’histoire, est géographique : contrairement à certaines cyberattaques récentes comme Wanna Cry ou Adylkuzz, les hackers doivent capter votre réseau Wi-Fi pour l’infiltrer. On ne devrait donc pas assister à une attaque d’ampleur via cette technique, mais des données sensibles pourraient être subtilisées (notamment en entreprise). La faille de sécurité étant située au sein même du protocole de chiffrement, pratiquement tous les terminaux sont concernés et doivent recevoir une mise à jour de sécurité (téléphones, ordinateurs, serveurs et routeurs). Google a d’ores-et-déjà annoncé que ses équipes étaient mobilisées pour déployer des patchs correctifs à l’ensemble des terminaux potentiellement concernés.

De votre côté, vérifiez régulièrement les mises à jour de vos terminaux et de vos routeurs. Si des données sensibles circulent sur votre réseau, nous vous invitons à consulter le site Krack Attacks qui présente la faille de sécurité, précise les risques encourus par les entreprises et les particuliers et liste les intitulés des failles au format CVE, de CVE-2017-13077 à CVE-2017-13088 (pour aider les administrateurs à identifier et suivre la résolution des failles de sécurité). Mathy Vanhoef précise qu’un script sera bientôt publié, il permettra de repérer l’exploitation de la faille KRACK.