Forte hausse des malwares sur mobile en 2022 : les types d’attaques à connaître

Proofpoint, spécialisé dans la sécurité informatique, dévoile un rapport montrant une importante hausse des tentatives d’attaques par logiciels malveillants sur les smartphones, en Europe.

Une forte augmentation des malwares sur mobile en 2022

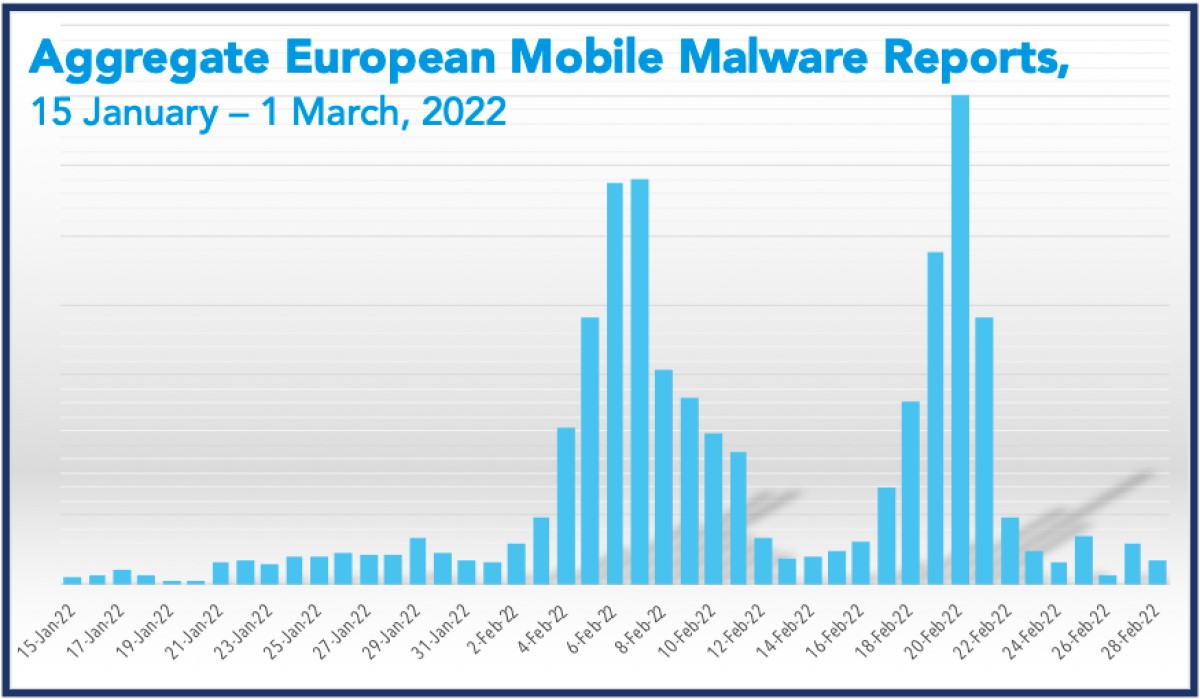

Selon les équipes de Proofpoint, les tentatives d’attaques par le biais de malwares sur les téléphones portables sont en hausse de 500 % à travers l’Europe. Le rapport note que si les attaques smishing (phishing par SMS) avaient diminué fin 2021, ce type d’attaques sont en hausse constante depuis le début de l’année 2022 et sont particulièrement élevées au mois de février (voir image ci-dessus).

Pour étayer ce constat, le rapport met en exergue que :

- Le smishing se décline dans toutes les langues et s’adapte à toutes les régions du monde.

- Les zones les plus touchées par ces attaques restent l’Europe et l’Amérique du Nord.

- Les malwares se propagent par le biais de fausses applications téléchargées sur les stores d’applications. Le Play Store d’Android est particulièrement ciblé par les cybercriminels, car il autorise le téléchargement d’applications provenant de parties tierces.

Les différents types de logiciels malveillants sur mobile

Comme l’explique Proofpoint dans son rapport, aujourd’hui, les attaques qui impliquent des malwares ne se limitent plus aux vols d’identifiants. Ils sont désormais en capacité d’enregistrer des fichiers audio et vidéo (appels y compris), de traquer la géolocalisation, détruire des données et effacer des contenus.

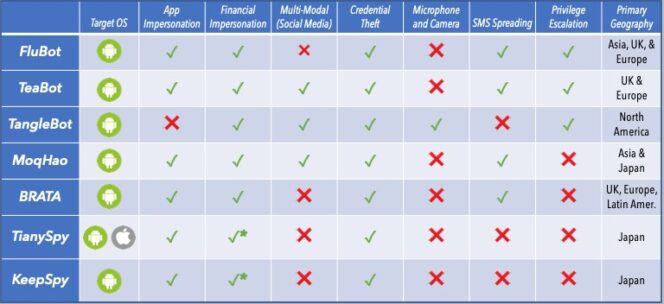

Ainsi, le rapport identifie plusieurs malwares :

- FluBot : répandu en Europe, en Asie et au Royaume-Uni, ce malware se propage en accédant à la liste de contacts de l’appareil infecté et en renvoyant les informations à un serveur de commande et de contrôle. Un cybercriminel peut alors envoyer des messages infectés aux contacts d’un smartphone. Il peut également lire des notifications, passer des appels vocaux ou encore récupérer les identifiants d’applications de banque en utilisant la superposition d’applications.

- TeaBot : actif en Europe et au Royaume-Uni, ce malware se propage grâce à des liens insérés dans un SMS. Il est préconfiguré pour voler les informations d’identification via les applications de plus de 60 banques européennes. Il prend en charge plusieurs langues et peut intercepter des codes Google Authenticator.

- TangleBot : identifié en Amérique du Nord, ce logiciel malveillant se propage par le biais de fausses notifications de livraison de colis. Il peut donner le contrôle d’un appareil à un cybercriminel, y compris de la caméra et de l’audio.

- MoqHao : il a été détecté d’abord au Japon, en Chine, en Inde, en Russie et plus récemment en France et en Allemagne. Il s’agit d’un malware qui se déploie par le biais de SMS frauduleux et multilingues, partageant des pages de destination de sites web, conçues dans la langue du destinataire cible. Il peut surveiller les communications de l’appareil et accorder à un cybercriminel un accès à distance au smartphone.

- BRATA : ce malware repéré en Europe, Amérique latine et au Royaume Uni peut enregistrer l’activité de l’écran du téléphone et insérer des superpositions d’applications pour voler les informations d’identification, afin de voler les données des utilisateurs (y compris les noms d’utilisateur et les mots de passe). Il peut également intercepter les codes d’authentification multi facteur.

- TianySpy : apparu au Japon, ce malware se propage en usurpant l’identité d’un utilisateur via de faux messages de l’opérateur mobile de la victime. Il peut infecter à la fois iOS et Android. Il contient notamment une souche nommée « KeepSky » qui touche exclusivement les smartphones Android, permettant à un cybercriminel de contrôler les paramètres Wi-Fi, de voler des informations et de réaliser des superpositions d’applications.

Comment se protéger des malwares sur mobile ?

Comme pour un ordinateur portable, il convient de sécuriser son smartphone. À ce titre, de nombreux antivirus proposent des solutions adaptées aux mobiles.

Jacinta Tobin, vice-présidente de Cloudmark, outil spécialisé dans la sécurité des infrastructures de messagerie des opérateurs mobiles et des FAI, et racheté par Proofpoint, rappelle également les bonnes pratiques en cas de SMS provenant de sources inconnues :

- Il est primordial de ne jamais cliquer sur les liens partagés dans des SMS, même s’ils semblent réalistes,

- Pour contacter un expéditeur qui envoie un lien, il est recommandé de le faire directement depuis un site web, en saisissant toujours manuellement l’URL dans votre navigateur web,

- Dans le cas de codes promotionnels, il est également conseillé de les saisir directement sur le site web qui propose une offre,

- Il est essentiel de ne jamais répondre à des SMS d’expéditeurs inconnus, afin de ne pas confirmer que vous êtes une personne réelle, sous peine de faire face à d’autres tentatives d’attaques.

À la fin de son rapport, Proofpoint encourage également les utilisateurs à utiliser la fonctionnalité « Spam » de leur messagerie mobile et de signaler des SMS frauduleux aux numéros mis en place à cet effet par tous les opérateurs mobiles.

Source : Proofpoint

Évaluez BDM

Simple ou compliqué, ennuyeux ou captivant... nous avons besoin de vous pour améliorer notre site. Quelques minutes suffisent !

Je donne mon avis