Étude : 42 % des sites WordPress ont des problèmes de sécurité

Un livre blanc fait le bilan de la sécurité sur WordPress en 2022.

La solution Patchstack, spécialisée dans la sécurité sur WordPress, publie son livre blanc annuel sur la vulnérabilité des sites sur le CMS. Il passe en revue les principaux problèmes de sécurité signalés en 2022. L’éditeur s’est appuyé sur les données de la Patchstack Alliance, sa plateforme de bug bounty qui aide à mettre en relation les chercheurs en sécurité et les développeurs de plugins. L’analyse se base sur les 4 versions de sécurité présentées par WordPress en 2022 : 5.8.3, 5.9.2, 6.0.2 et 6.0.3.

Vulnérabilités sur WordPress : les chiffres clés à retenir de 2022

Sur l’année 2022, Patchstack tire les enseignements suivants :

- La grande majorité des vulnérabilités constatées proviennent des plugins (93 %),

- Le nombre de vulnérabilités signalées dans les plugins a connu 328 % d’augmentation par rapport à 2021, soit une hausse considérable en un an,

- 6,7 % des vulnérabilités proviennent des thèmes WordPress,

- Très peu de bugs sont constatés au cœur de la plateforme WordPress (0,6 %),

- 26 % des plugins présentant des vulnérabilités critiques n’ont jamais reçu de correctif,

- 42 % des sites WordPress ont au moins un logiciel vulnérable installé.

Dans son étude, l’éditeur insiste ainsi sur la responsabilité des utilisateurs de la plateforme, qu’il s’agisse de développeurs de sites web ou de créateurs de plugins et de thèmes.

Si vous êtes un développeur de sites web WordPress, faites attention aux plugins et aux thèmes que vous utilisez dans vos sites. […] Si vous êtes un développeur de plugins ou de thèmes, faites attention aux bibliothèques que vous utilisez dans vos propres projets et vérifiez si elles reçoivent des mises à jour, en particulier des mises à jour de sécurité.

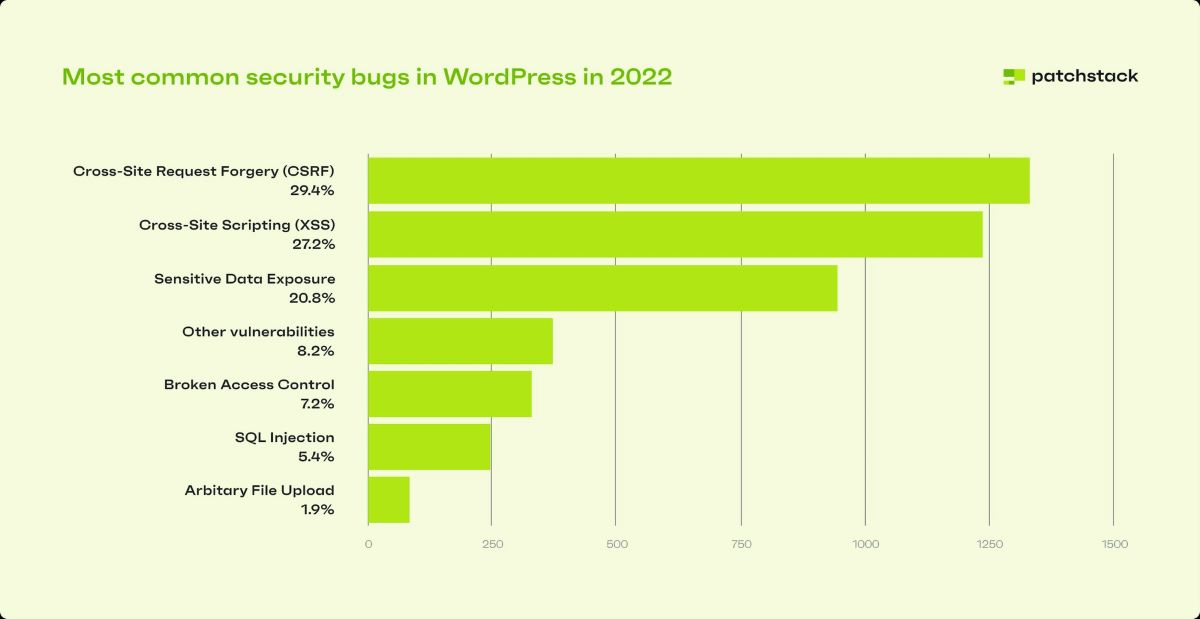

Les types de vulnérabilités les plus courants sur WordPress

Lors de sa précédente étude portant sur l’année 2021, Patchstack notait que près d’une vulnérabilité sur deux (49,82 %) était de nature XSS (Cross-site Scripting) : l’insertion d’un code malveillant dans les sites web.

En 2022, cette part a considérablement baissé (27,2 %). C’est désormais le Cross-site Request Forgery (CSRF) qui représente la menace de sécurité la plus importante (29,4 %). Pour rappel, le CSRF est une faille qui consiste à forcer un utilisateur authentifié sur un site à exécuter des actions spécifiques à son insu. Ce type de faille représentait seulement 11 % des vulnérabilités en 2021. Patchstack explique en partie cette augmentation par les problèmes repérés par la plateforme Freemius.

Les problèmes de sécurité CSRF sont généralement plus faciles à trouver et sont donc signalés plus souvent. Deuxièmement, l’année dernière, une faille CSRF a été découverte au sein du kit de développement logiciel Freemius, qui a affecté un grand nombre de plugins.

Des plugins populaires à l’origine de vulnérabilités sévères sur WordPress

Outre la nature des vulnérabilités, Patchstack s’intéresse à la gravité des problèmes de sécurité. Ainsi, l’éditeur attribue un score CVSS (Common Vulnerability Scoring System), qui correspond à une note de 0 à 10 :

- de 0,1 à 3,9 /10 : vulnérabilité de faible gravité,

- de 4 à 6,9 /10 : vulnérabilité de moyenne gravité,

- de 7 à 8,9 /10 : vulnérabilité de gravité sévère,

- de 9 à 10 /10 : vulnérabilité de gravité critique.

En 2022, 3 % des problèmes de sécurité étaient de faible gravité, 84 % de gravité moyenne, 11 % de gravité sévère et 2 % de gravité critique. De plus, parmi les plugins populaires (> à 1 million de téléchargements), 5 d’entre eux ont connu une vulnérabilité de gravité sévère :

- Elementor Website Builder : score de 8,8/10,

- Essential Addons for Elementor : score de 8,6/10,

- UpdraftPlus WordPress Backup : score de 8,5/10,

- One Click Demo Import : score de 7,2/10,

- MonsterInsights : score de 7,1/10.

Notons que, en 2021, 2 extensions populaires (All in One SEO et WP Fastest Cache) avaient connu une vulnérabilité de niveau critique.

Les mises en garde de Patchstack sur la sécurité du CMS WordPress

Le spécialiste de la cybersécurité sur WordPress note d’autres enseignements à retenir. Tout d’abord, Patchstack insiste sur le danger des plugins abandonnés. En effet, si ces derniers sont supprimés du répertoire WordPress, ils restent actifs sur les sites qui les ont téléchargés. Ainsi, ils sont particulièrement vulnérables aux attaques et, n’ayant pas de mises à jour disponibles, donnent l’impression à l’utilisateur qu’ils sont à jour.

Les logiciels disponibles dans les dépôts publics ne sont parfois pas pris en charge parce qu’ils ont été abandonnés. Ce problème est exacerbé par le fait que les propriétaires de sites web verront une mention trompeuse « aucune mise à jour disponible » pour ces composants non sécurisés. De nombreux propriétaires de sites ignorent tout simplement qu’ils utilisent des composants non sécurisés.

A contrario, Patchstack souligne une meilleure implication des acteurs de l’écosystème dans la sécurité sur WordPress. L’éditeur souligne notamment le travail des services d’hébergement WordPress dans l’alerte de leurs clients sur les vulnérabilités de leurs sites. Pour l’année 2023, Patchstack se montre optimiste. Selon la solution, la croissance du nombre de vulnérabilités signalées ne signifie pas qu’elles ont augmenté, mais plutôt qu’un plus grand nombre d’entre elles a été traité.

Évaluez BDM

Simple ou compliqué, ennuyeux ou captivant... nous avons besoin de vous pour améliorer notre site. Quelques minutes suffisent !

Je donne mon avis