Étude : quelles sont les cyberattaques les plus utilisées en 2022 ?

L’agence de l’Union européenne pour la cybersécurité rapporte une évolution des cybermenaces, principalement liée à la guerre en Ukraine.

Dans son rapport Threat Landscape 2022, l’ENISA (European Union Agency for Cybersecurity) dresse un panorama des cybermenaces 2022 et des différentes causes de l’évolution des cyberattaques de juillet 2021 à juillet 2022.

Les menaces de cybersécurité : le contexte politique, les acteurs et la hausse des rançongiciels

L’impact de la géopolitique sur les cybermenaces : la crise en Ukraine

Le rapport met en évidence que le climat géopolitique a un véritable impact sur les cyberopérations et les menaces de cybersécurité. D’après l’ENISA, la guerre menée par la Russie contre l’Ukraine a refaçonné le paysage des cyberattaques. Depuis ce conflit, une nouvelle vague d’hacktivisme a été observée et plusieurs groupes se sont mobilisés pour décupler leurs forces.

Pendant le conflit russo-ukrainien, des cyber-acteurs ont été vus mener des opérations conjointement avec des agents militaires.

La désinformation, quant à elle, est devenue un véritable outil de cyberguerre et a été largement utilisée pour préparer l’invasion de l’Ukraine.

Les acteurs des menaces de cybersécurité ont augmenté leurs capacités

L’ENISA Threat Landscape (ETL) dresse quatre catégories d’acteurs :

- Acteurs parrainés par l’État,

- Acteurs de la cybercriminalité,

- Hackers pour le compte d’autrui,

- Hacktivistes.

Ces cyberattaquants ont fait preuve de coordination pour mener à bien leurs attaques, entre autres, par le biais d’échange d’informations sur Telegram.

Un point assez intéressant était la coordination des cyber-opérations des groupes hacktivistes, principalement via des groupes Telegram auxquels on pourrait facilement rejoindre, participer et même télécharger les outils fournis pour mener des cyberattaques.

Certains acteurs malveillants ont aussi activé les vulnérabilités du 0-day (une faille informatique connue pour son absence de correctif) pour créer des exploits opérationnels, quand d’autres visaient directement des organisations ou des infrastructures.

L’augmentation des rançongiciels et des attaques de disponibilité

Le rapport précise que les rançongiciels (logiciels d’extorsion) ont occupé la première place du podium des cybermenaces sur la période juillet 2021 / juillet 2022. Une augmentation significative des attaques contre la disponibilité est également constatée, notamment via des attaques DDoS, directement liées à la guerre russo-ukrainienne. Les logiciels malveillants ont aussi augmenté après avoir subi une baisse durant la pandémie du Covid-19.

Les catégories de cyberattaques les plus utilisées et risquées

Le Threat Landscape 2022 met en évidence le type de cybermenaces les plus utilisées. Elles sont classées par ordre d’importance et de popularité sur la période de référence :

- Ramsonware : principale menace identifiée dans le rapport, le ramsonware (rançongiciel en français) consiste à verrouiller l’accès à un appareil ou à un contenu dans l’objectif d’extorquer une somme d’argent à la victime.

- Menaces contre la disponibilité – déni de service : classée ex-aequo sur le podium des menaces les plus fréquentes, les menaces contre la disponibilité ou DDoS ont très nettement augmenté. Elles visent à rendre inaccessibles un système ou des données pour provoquer une panne ou un dysfonctionnement d’un service.

- Logiciels malveillants : ce type de menaces prend la forme d’un logiciel ou micrologiciel destiné à exécuter un processus non autorisé à l’impact négatif sur la sécurité, l’intégrité ou la disponibilité d’un système. D’après l’ENISA, ces logiciels se concentrent principalement sur l’Union européenne.

- Menaces d’ingénierie sociale : ces menaces englobent les activités qui tentent d’exploiter une erreur humaine ou un comportement, dans le but d’accéder à des informations ou des services : inciter un utilisateur à ouvrir un document ou visiter un site web, par exemple.

- Menaces contre les données : elles ciblent des sources de données dans le but d’obtenir des informations non autorisées. Ces menaces contre les données peuvent être classées comme violation de données ou fuite de données.

- Menaces contre la disponibilité – menaces Internet : ce groupe intègre les menaces qui ont un impact sur la disponibilité d’Internet tel que le protocole BGP, un protocole d’échange entre routeurs utilisé notamment sur le réseau Internet.

- Désinformation : le rapport indique que les campagnes de désinformation sont toujours en hausse et sont stimulées par l’utilisation des réseaux sociaux et des médias en ligne. Il précise que la désinformation provient aussi de certains contenus publiés sur les sites web sans validation préalable. L’ENISA ajoute: « La guerre entre la Russie et l’Ukraine a montré de nouvelles façons d’utiliser cette menace, ciblant la perception qu’ont les gens, de l’état de la guerre et les responsabilités des parties concernées. »

- Menaces supply chain : elles ciblent les relations entre les structures et leurs fournisseurs. Elles sont devenues plus connectées avec l’utilisation de ramsonware et ont pour objectifs : le vol de fonds, de cryptomonnaies et d’informations.

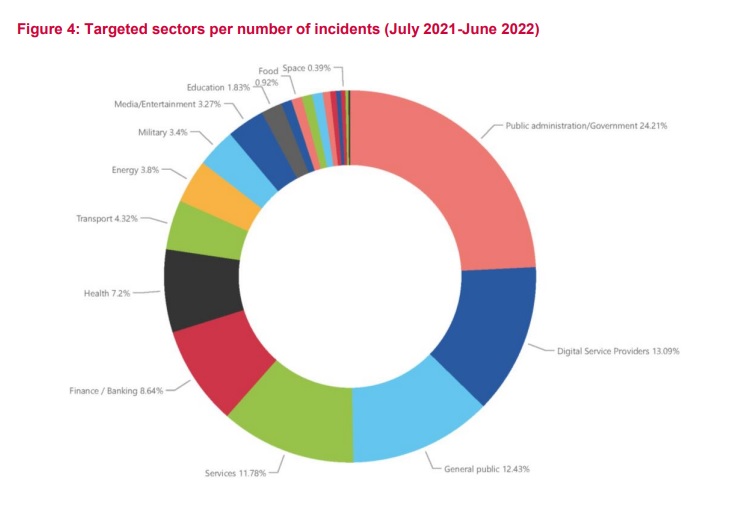

Les secteurs d’activité les plus ciblés par les cyberattaques

Comme le montre ce graphique, les cybermenaces visent en priorité le gouvernement et les administrations publiques. Suivent ensuite celles lancées contre les fournisseurs de services numériques (13,09 %) et par répercussion, le secteur des services (11,78 %). Un nombre significatif d’incidents (12,43 %) visent également les utilisateurs, sans secteur particulier.

Les motivations des cybercriminels par catégories

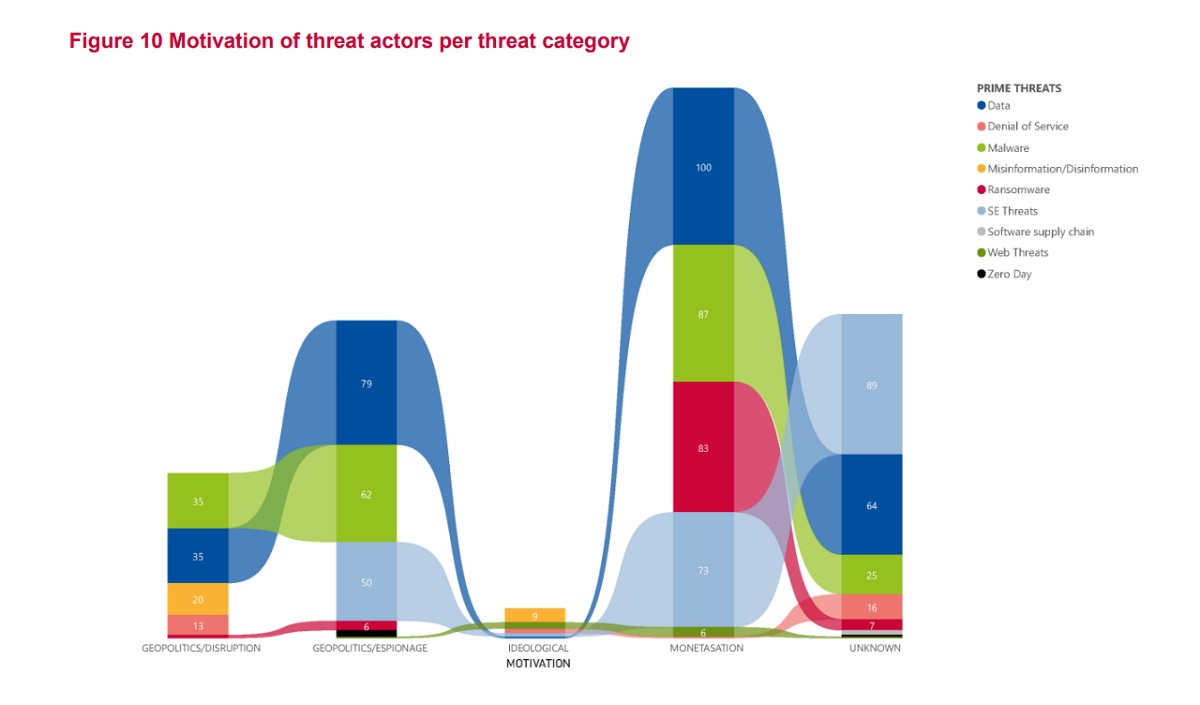

Comme précisé dans le rapport, connaître et comprendre les motivations d’un hacker peut considérablement aider les structures et organisations à s’organiser en cas d’attaques voire les anticiper. Le graphique ci-dessous montre les différentes motivations des attaquants :

- Monétaire : regroupe toutes les actions financières menées par des groupes de cybercriminalité.

- Espionnage et géopolitique : concerne l’obtention d’informations sur la propriété intellectuelle, les données sensibles et les données classifiées. Ces actions sont principalement menées par des groupes parrainés par l’État.

- Perturbation géopolitique : toute action perturbatrice réalisée au nom de la géopolitique menée également par des groupes parrainés par l’État.

- Idéologique : regroupe les actions soutenues par une idéologie, comme l’hacktivisme.

Il ressort que la motivation principale d’une cyberattaque est principalement monétaire. D’autre part, on constate que les formes de menaces sont majoritairement des attaques qui ciblent les sources de données, prennent la forme de logiciels malveillants et contre la disponibilité – déni de service.

L’impact des cybermenaces sur les structures et les personnes

L’ENISA précise que ces cybermenaces ont plusieurs impacts sur les structures et publics visés. Elles ont des répercussions sur :

- La réputation : concerne la publicité et la perception du public vis-à-vis de l’entité victime d’une attaque.

- Le digital : fait référence aux systèmes endommagés, indisponibles ou aux fichiers de données corrompus, la fuite de données, etc.

- L’économie : se rapporte aux pertes financières directes subies par la structure attaquée, les dommages envers la sécurité ou l’éventuelle rançon demandée.

- Le physique : l’impact physique est lié à tous types de blessures ou de préjudices subis par le personnel d’une entreprise, des clients ou des patients.

- L’aspect social : concerne l’impact sur le grand public et la société. Comme par exemple, une menace qui perturberait le système de santé d’un pays.